A tecnologia visa facilitar nossas vidas, na medida em que permite acesso à conta bancária, e-mail e redes sociais na palma da mão ou a poucos cliques de distância.

Em contrapartida, essa facilidade pode também oferecer riscos à segurança dos dados que circulam no mundo digital.

Recentemente, o cenário político nacional ganhou novos contornos com o vazamento de conversas entre o então juiz e atual ministro da Justiça e Segurança, Sergio Moro, e do procurador da Lava Jato, Deltan Dallagnol.

Com isso, a Polícia Federal deflagrou a Operação Spoofing, visando apreender os suspeitos envolvidos no suposto acesso aos celulares dessas e de outras autoridades.

De acordo com a Polícia Federal, a invasão ocorreu no aplicativo de mensagens Telegram, com a interceptação do código de acesso do aplicativo para computador.

O termo “spoofing”, que nomeia a operação e está cada vez mais em evidência, vem do verbo “spoof”, em inglês, que pode significar falsificar, forjar ou imitar algo.

No universo cibernético, portanto, é a prática de falsificar informações a fim de roubar dados de usuários.

Apesar de existirem diversos recursos para proteção de dados, a vulnerabilidade ainda existe.

No entanto, é possível adotar uma série de cuidados para manter a segurança na vida online.

O que fazer?

Para o especialista em Segurança da Informação, Daniel Donda, o primeiro passo é ter um antivírus instalado e atualizado, tanto no computador quanto no celular.

Alguns antivírus possuem recursos mais avançados visando aumentar a segurança do usuário. Há proteção em tempo real, bloqueios de aplicativos, filtros de chamadas, entre outros.

Além disso, ele alerta que apenas aplicativos (apps) necessários e de fontes confiáveis devem ser instalados. Para acessar bancos, aplicações financeiras e até as redes sociais é necessário ter atenção redobrada.

Alguns apps solicitam permissões de acesso a contatos, mensagens, chamadas, mensagens e outros recursos do celular.

Donda enfatiza que a permissão de acesso deve ser realizada somente se a fonte e o aplicativo forem confiáveis.

O gestor de TI da Universidade Santa Cecília, Thiago Dourado, ressalta que a presença de recursos de segurança não elimina a necessidade de bom senso do usuário no uso dos dispositivos móveis.

As lojas de aplicativos permitem verificar o desenvolvedor de cada app, bem como comentários e avaliações de usuários.

Além disso, os sistemas operacionais iOS e Android apresentam o selo “Escolha do Editor” nas opções mais recomendadas.

Armazenamento

Outra recomendação de Donda é realizar backups regularmente. São cópias de arquivos e pastas do dispositivo para armazenamentos secundários.

“Nada é mais desesperador do que perder nossas informações”, acrescenta.

Os backups podem ser feitos em meios físicos (HD externo, pen-drive, cartão de memória, por exemplo) ou virtuais (armazenamento em nuvem, com Google Drive para Android, iCloud no iOS, Dropbox, OneDrive, entre outros).

Ambos enfatizam a importância de uma senha de bloqueio e de não deixar os aparelhos desassistidos em locais públicos.

As dicas servem tanto para computador como para tablet e celular. A senha pode ser um padrão de desenho, números ou, ainda, biometria.

Outra dica crucial é ter cautela em relação a links e arquivos recebidos. Especialmente de fontes que são desconhecidas, costumeiramente a porta de entrada favorita dos invasores, os conhecidos hackers.

Suspeita

Atividades atípicas podem indicar que o dispositivo foi invadido. Mensagens e contatos desconhecidos, chamadas de origem do próprio usuário do celular são alguns dos sinais de alerta.

Uma situação comum é o invasor se passar pelo usuário e solicitar empréstimos bancários a contatos.

É importante verificar com amigos e familiares, por exemplo, se eles receberam mensagens do tipo.

Ao suspeitar de algo em aplicativos de mensagens como WhatsApp e Telegram, o usuário deve verificar o acesso ao número e o recebimento do SMS.

A indisponibilidade desses recursos pode indicar que o número foi clonado. Dessa forma, o usuário deve ir até a operadora de telefone da qual é cliente e solicitar o bloqueio da linha.

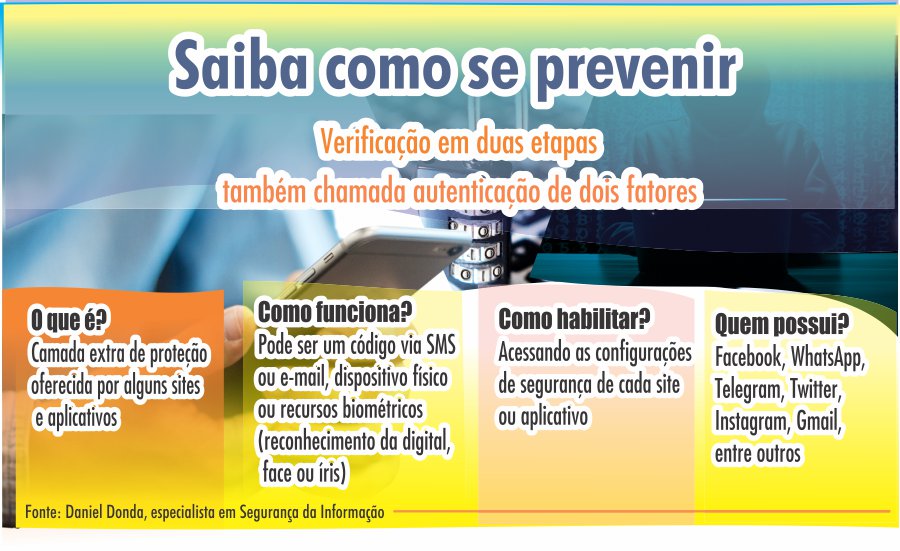

Por outro lado, caso o recurso do número esteja disponível, é possível desinstalar e reinstalar o aplicativo. Ao fazer novamente o processo de instalação, é importante ativar o recurso de duas etapas (ver quadro abaixo).

Arte: Mala

Wi-Fi

Alguns locais possuem pontos de internet gratuita e utilizá-los podem oferecer riscos.

Os dados em circulação nessa rede de acesso livre podem ser capturados por pessoas mal intencionadas. Especialmente se forem acessados ou compartilhados dados importantes e sigilosos.

Ao utilizar internet gratuita, é importante evitar entrar em aplicativos de banco e optar por sites que apresentem um cadeado ao lado do nome quando estão abertos – o que indica proteção.

Engenharia social

Dourado apresenta um conceito onde os hackers muitas vezes utilizam mais de malícia e conversa do que de deficiências nos sistemas para roubar dados.

É a chamada Engenharia Social, feita por meio da exploração da ingenuidade humana.

Um dos artefatos é a utilização de links maliciosos enviados por e-mail ou mensagem eletrônica.

Esse conceito utiliza da técnica de “phishing” (password – senha e fishing – pescaria). A prática consiste em “pescar senhas” dos usuários, conforme explica um artigo de Marcos Gomes, executivo de TI e Segurança da Informação.

De acordo com relatório de 2018 da empresa Trend Micro, o Brasil fica atrás somente dos EUA no ranking de países com mais roubos e sequestros de dados. Por isso, todo cuidado é pouco.

Legislação

No Brasil, a invasão de dispositivos informáticos foi criminalizada em 2012, quando a atriz Carolina Dieckmann teve o computador invadido e fotos íntimas publicadas em redes sociais.

A repercussão do caso deu origem à Lei 12.737/12, que cuida de proteger os aparelhos informáticos da ação de hackers.

Entretanto, o Código Penal Brasileiro protege os cidadãos do que acontece após o primeiro delito.

“A invasão é um crime cometido para que posteriormente sejam cometidos outros crimes”, explica o advogado especialista em Redes Sociais e Tecnologia, Raphael Vita Costa.

Ele cita a extorsão e o estelionato como as práticas mais comuns adotadas pelos criminosos, e ressalta a necessidade de cuidados na rede.

Imprensa

Os diálogos vazados entre Moro e Dallagnol renderam uma série de reportagens publicadas no veículo The Intercept. Glenn Greenwald e equipe passaram a denunciar irregularidades na Operação Lava Jato.

Além disso, gerou uma discussão onde autoridades do governo acusam o jornalista de cometer um crime ao divulgar os conteúdos.

No entanto, o Código de Ética dos Jornalistas estabelece o direito do profissional do jornalismo de resguardar o sigilo da fonte. Além disso, trata a censura à informação como um delito para a sociedade.

Na profissão, o acesso à informação de interesse público é um direito fundamental do jornalista.

Solange Santana, diretora regional do Sindicato dos Jornalistas Profissionais no Estado de São Paulo, ressalta que as ameaças e ataques aos jornalistas do Intercept foram repudiadas por 26 organizações que defendem liberdade de imprensa e direitos humanos.

De acordo com a diretora, o sindicato “considera a perseguição ao jornalista do Intercept um ataque à democracia e à liberdade de imprensa, assim como a Federação Nacional dos Jornalistas (Fenaj), a qual nosso sindicato é filiado.”

Solange acrescenta que no Código de Ética consta também que o compromisso do jornalista é com a verdade no relato dos fatos.

Dessa forma, lutando pela liberdade de pensamento e de expressão, opondo-se ao autoritarismo e repressão.